Fakten kompakt

Studienmodell

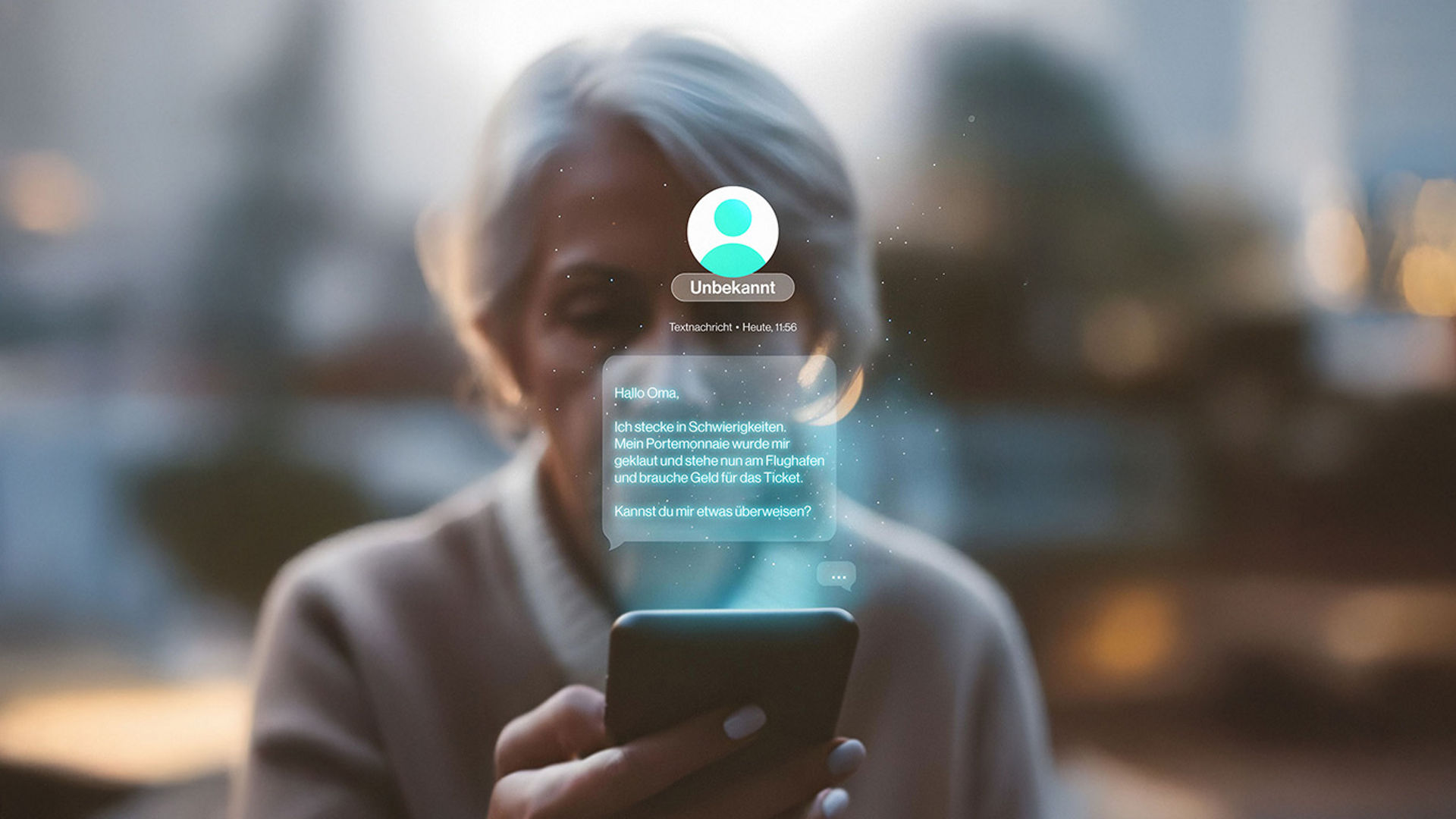

Digitales Live-Studium Vorlesungen live gestreamt aus den FOM Studios

Leistungsumfang

180 ECTS-Punkte

Dauer

7 Semester

Sprache

Deutsch

Studiengebühren

19.950 Euro zahlbar in 42 Monatsraten à 475 Euro, zzgl. einmaliger Prüfungsgebühr in Höhe von 500 Euro. Gut zu wissen: Die FOM ist gemeinnützig – nicht kommerziell. Studiengebühren werden vollständig in Lehre, Forschung und moderne Lernformate reinvestiert. Dein Studium ist steuerlich absetzbar. Vorleistungen können angerechnet werden – das spart Zeit und Geld. In Notlagen unterstützt dich die FOM Hochschule. Mehr unter Gebühren.

Hochschulabschluss

Bachelor of Science (B.Sc) - staatlich und international anerkannt